GET READY TO HACK

Simulamos un ataque esponsorizado

RED TEAM

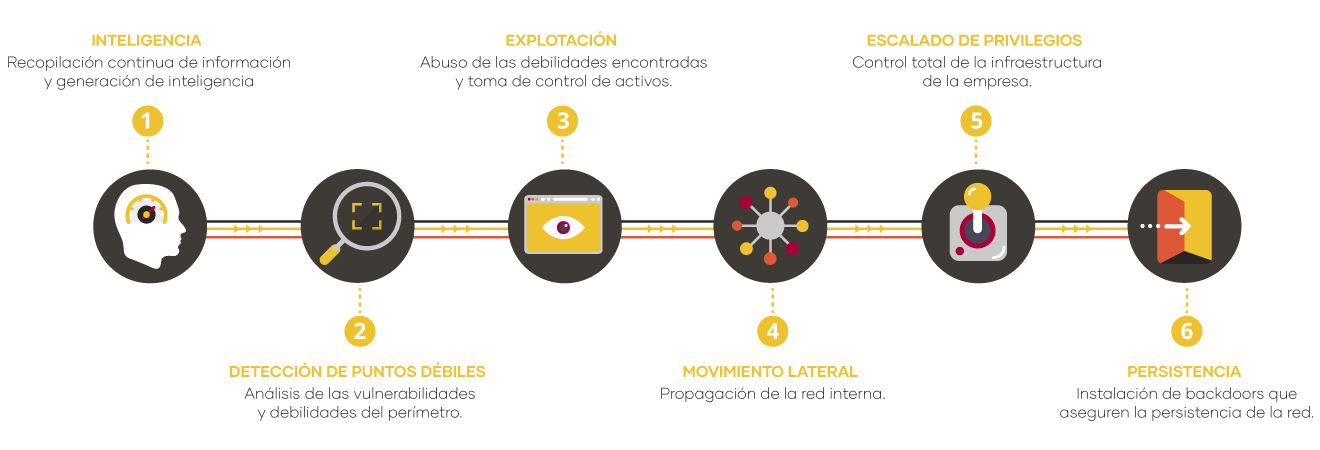

Nuestro red team simula un agente externo esponsorizado que realiza un acceso no autorizado a los sistemas corporativos contemplando, además de la intrusión clásica, la persistencia a lo largo del tiempo, el escalado de privilegios en sistemas corporativos e incluso la alteración y robo de información estratégica para el negocio. Informamos periódicamente de los descubrimientos, acciones y movimientos futuros a un conjunto reducido de interlocutores del cliente, de tal forma que siempre tendrá conocimiento de los avances de la campaña e información de primera mano sobre el funcionamiento del equipo defensor del cliente (Blue team).

Evaluación continua de la postura de seguridad

Tensión y alerta permanente sobre los sistemas de monitorización

Entrenamiento del personal sobre ofensiva relista

Batería de pruebas entorno a diferentes vectores de ataque

Desarrollo de estrategia a través de la identificación de controles kill chain

FASE 1

Intrusión

Se planteará realizar una Intrusión desde el exterior. Esta tarea podrá continuar durante el resto del servicio a medida que se descubran activos.

FASE 2

Ataques según escenarios

Configuración y ejecución de diferentes ataques basados en escenarios (información privilegiada, robo de cequipos, proveedores ...).

FASE 3

Ataques dirigidos

Identificación y selección de ataques dirigidos contra activos críticos que pueden incluir infección controlada a través de APT.

FASE 4

Madurez

Análisis de resultados, desarrollo de estrategias de mitigación y mejoras operativas

CAPACIDADES

RED TEAM LABS

De vulnerabilidades 0 day hasta el desarrollo de exploits

Investigación y descubrimiento de nuevas vulnerabilidades (0-days) en tecnologías corporativas.

Desarrollo de herramientas avanzadas, exploits y malware personalizado para simular los TTP utilizados por diferentes actores de amenazas (desde atacantes estándar hasta grupos APT).

RED TEAM INTEL

OSINT

Descubrimiento de activos, tecnologías empleadas y fugas de información.

Tarea continua durante todo el servicio para detectar nuevos activos o fugas que pueden conducir a nuevos vectores de ataque.

Utilizamos los nuevos hallazgos para retroalimentar el proceso de descubrimiento.